微软朱驾宇:微软零信任安全架构解析

-

朱驾宇

-

2021-12-30

来源:首席数字官

随着企业逐步上云,员工每天访问的移动业务应用日益激增,全球范围内的联网设备也空前增多,企业的安全风险也显而易见。同时,伴随疫情的长尾影响,移动智能办公需求不断增加,灵活多样的办公场所也给黑客增加了新的攻击点,企业数据和信息安全也因此面临极大挑战。由此“Zero Trust-零信任”成为热点话题。12月22日,“这就是数字化”——数字化百家讲堂第一季第18期,微软云解决方案架构师朱驾宇作为主讲嘉宾,从抵御数字威胁的方面剖析了当前环境下企业所面对的风险和挑战,为企业由浅到深、逐层延展、全面构建零信任安全架构提供了方法。

万物互联时代,云应用迎来了爆炸式增长,同时,在疫情常态化下,越来越多的组织开启了远程办公模式,这使得员工不得不通过非公司管理的设备连接至公司内部网络,至此,企业新的边界已经不再是由组织的物理位置所能定义的,而应当扩展到可以访问主机、存储或公司资源和服务的每个接入点,防止未经授权访问公司系统比以往显得更加重要。

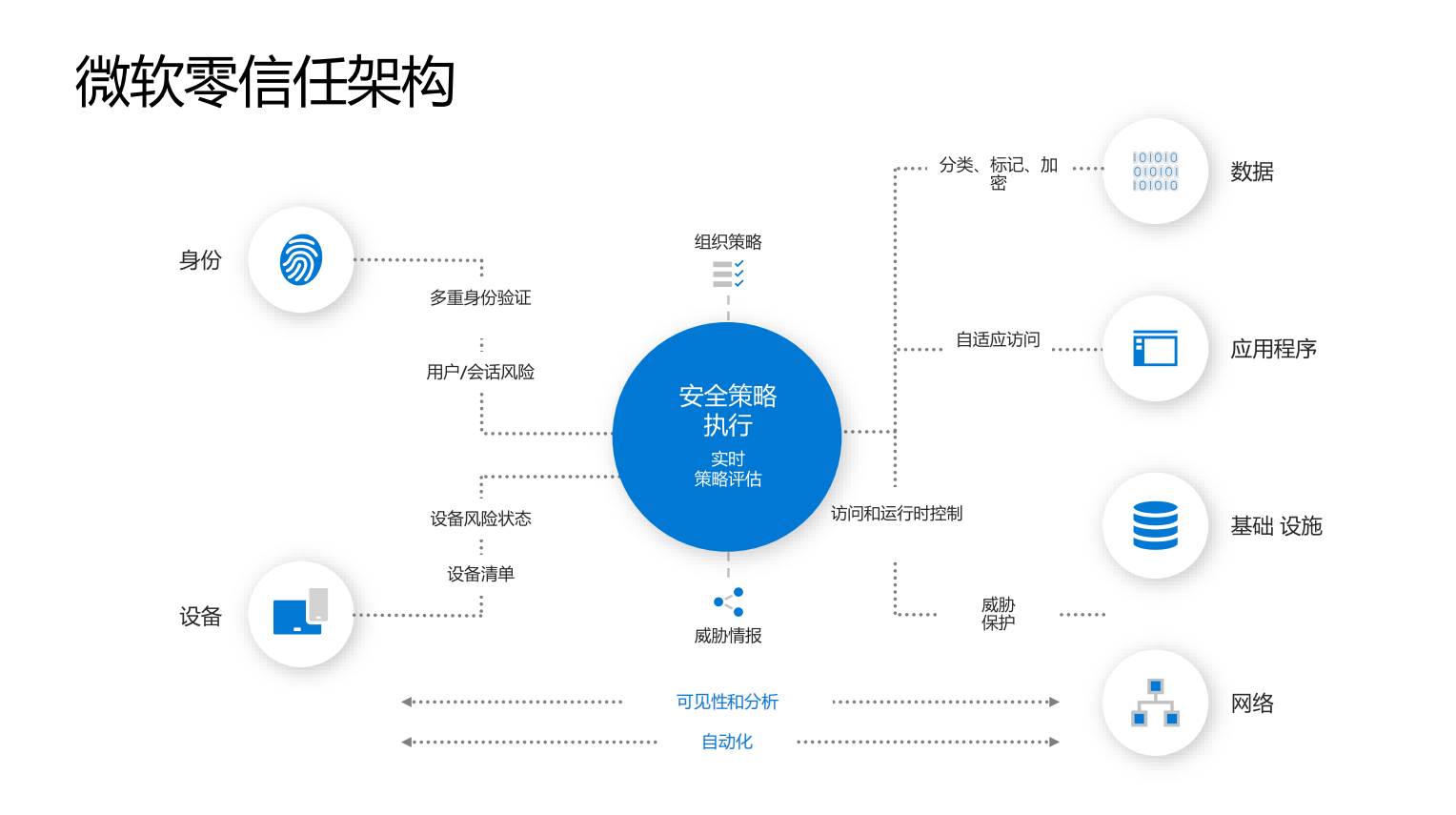

微软零信任架构

微软零信任架构的核心是保护资源的安全性,通过细分资源访问控制防止非法访问和横向移动。身份、设备、应用程序、基础设施、网络、数据是微软零信任安全架构的6个基本元素。

访问主体是身份和设备。访问资源是数据、应用、基础架构以及网络。架构的核心是安全策略执行,它可提供实时策略评估。通过分析信号并应用组织策略和威胁情报来提供保护。在授予对数据、应用程序、基础设施和网络的访问权限之前,它可确保身份得到验证和验证,并且设备是安全的。此外,它提供持续、全面的应用可见性与分析以及自动化。

强身份验证

身份定义了整个零信任控制的基础。当身份尝试访问资源时,系统需要通过多重身份验证(MFA)来验证该身份标识,确保来自该身份是合理且合规的,同时保证通过强制力强制实施了最少权限访问原则。

身份定义了整个零信任控制的基础。当身份尝试访问资源时,系统需要通过多重身份验证(MFA)来验证该身份标识,确保来自该身份是合理且合规的,同时保证通过强制力强制实施了最少权限访问原则。

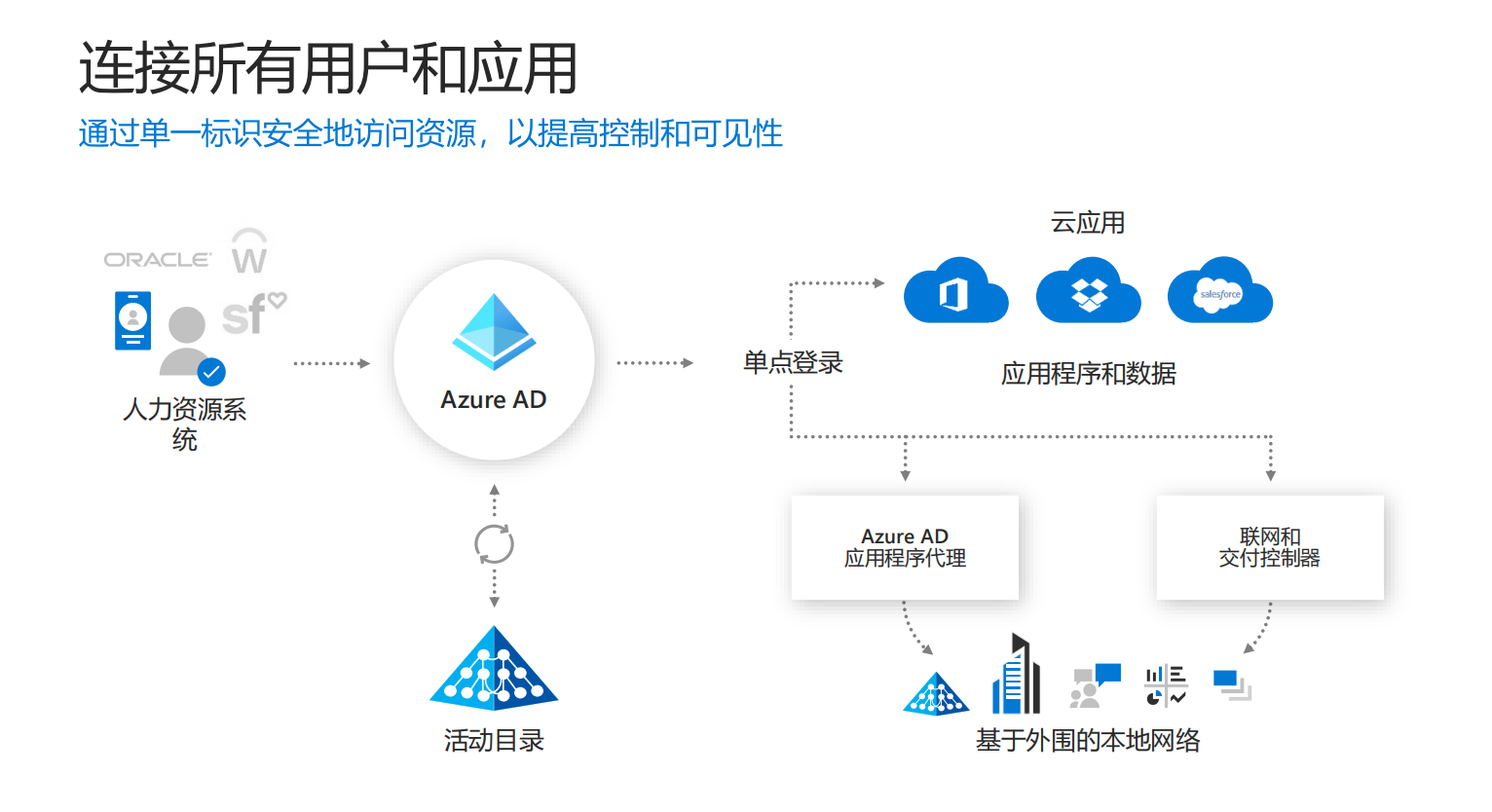

连接所有用户和应用

Azure AD可以帮助企业将应用程序暴露在云端,通过Azure AD的策略找到代理,最后应用到本地。例如在疫情突发时,员工可以通过这样的方式访问公司内部APP,确保企业实现应用的访问控制、用户操作以及安全运行。

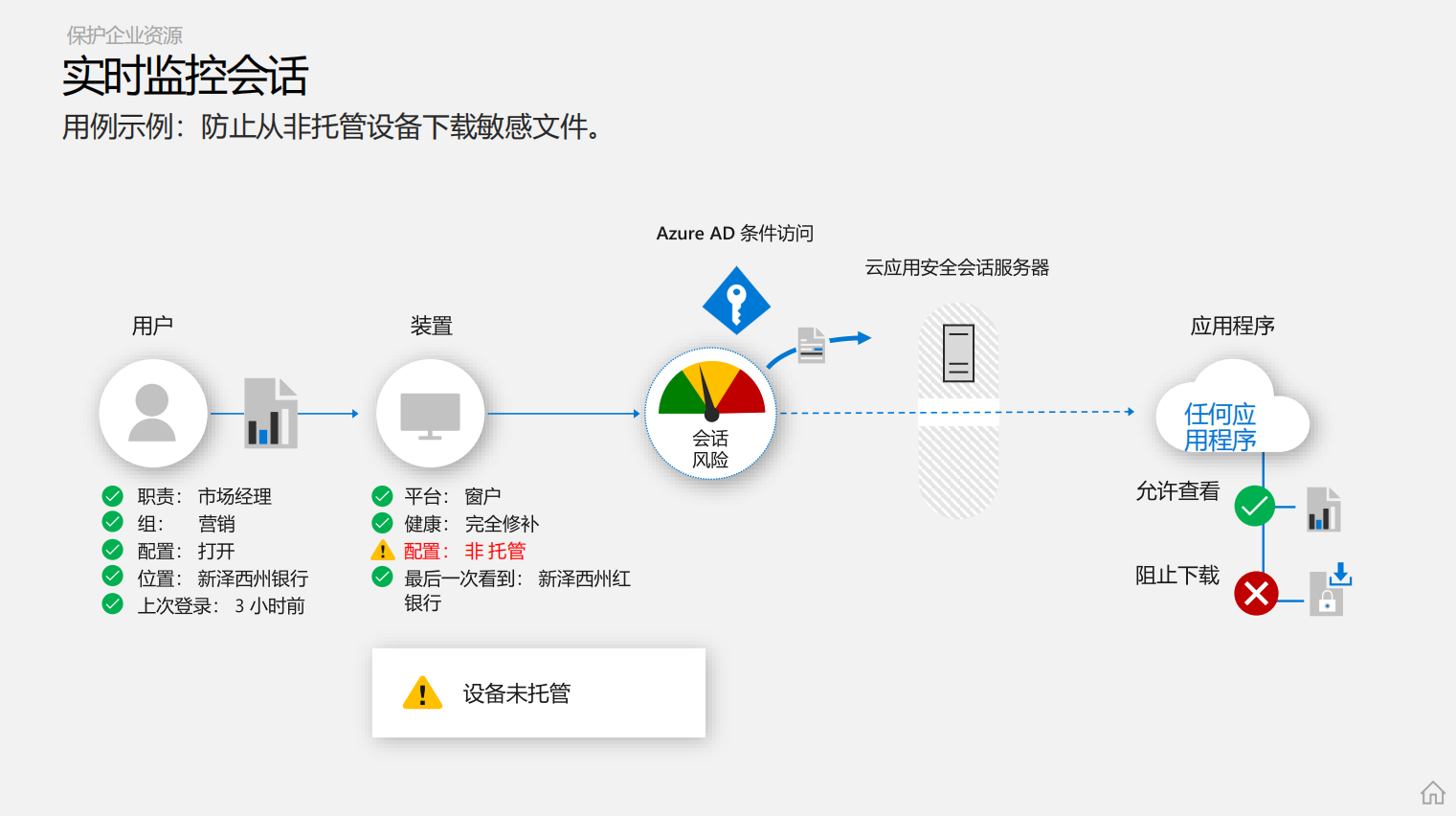

实时监控会话

实时监控系统会对用户端的信息进行判断,并针对不同操作系统进行诊断,并对风险进行评估,对每个应用根据不同的风险等级采取阅读或下载的限制。

实时监控系统会对用户端的信息进行判断,并针对不同操作系统进行诊断,并对风险进行评估,对每个应用根据不同的风险等级采取阅读或下载的限制。

用户行为分析

用户行为分析(UEBA)会对用户本身在系统内部的行为进行全面分析,例如发现高风险用户后会对该用户进行数据下载和业务访问权限的限制。

用户行为分析(UEBA)会对用户本身在系统内部的行为进行全面分析,例如发现高风险用户后会对该用户进行数据下载和业务访问权限的限制。

Azure AD 身份治理

Azure AD可以对企业整体的身份进行管理,共分为用户注册、职责分配、授权及配置策略、访问权限审核及调整、职责变更五大环节进行闭环管理。

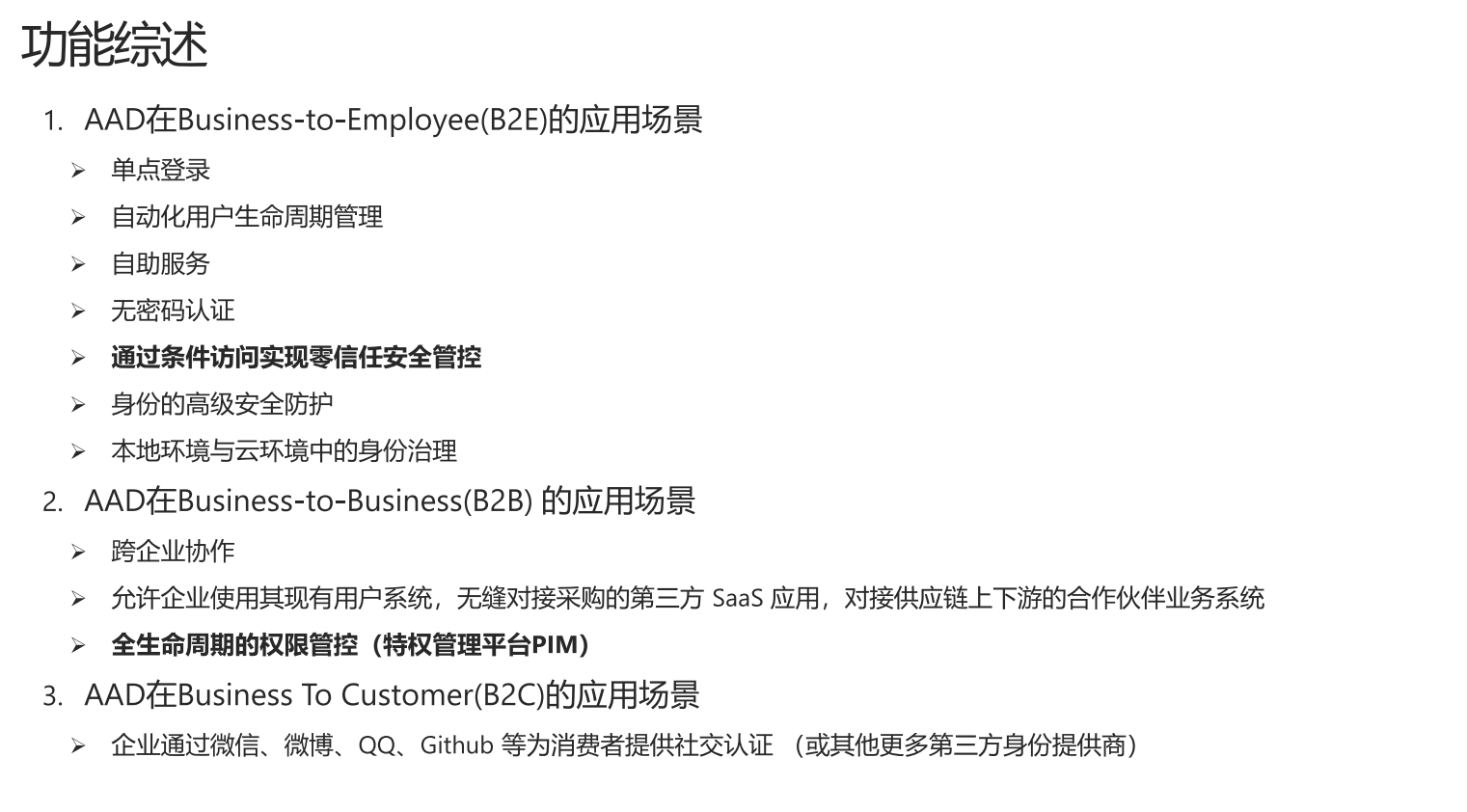

Azure AD功能可分为B2E、B2B、B2C三大应用场景,包含单点登录、通过条件访问实现零信任安全管控、全生命周期的权限管控等。

零信任安全的实施是一个长期持续的过程,实施的每一个阶段都可以帮助企业降低风险,建立整个数字资产内的信任体系,同时也需要根据企业当前的零信任成熟度、可用资源和优先级,有的放矢,对相应领域进行投入和变革,确保每项短期和长期的投入都与当前业务需求保持一致。

- 新闻

- 观点

- 案例

- 推荐

- 解决方案

- IT/互联网

- 软件信息

- CIO

- CDO

- IT

- 研发

- 运营

- 数字化

推荐

我要评论